Privacidad Equivalente a Cableado", es el sistema de

cifrado incluido en el estándar IEEE 802.11 como protocolo para redes Wireless

que permite cifrar la información que se transmite. Proporciona un cifrado a

nivel 2, basado en el algoritmo de cifrado RC4 que utiliza claves de 64 bits

(40 bits más 24 bits del vector de iniciación IV) o de 128 bits (104 bits más

24 bits del IV). Los mensajes de difusión de las redes inalámbricas se

transmiten por ondas de radio, lo que los hace más susceptibles, frente a las

redes cableadas, de ser captados con relativa facilidad. Presentado en 1999, el

sistema WEP fue pensado para proporcionar una confidencialidad comparable a la

de una red tradicional cableada.

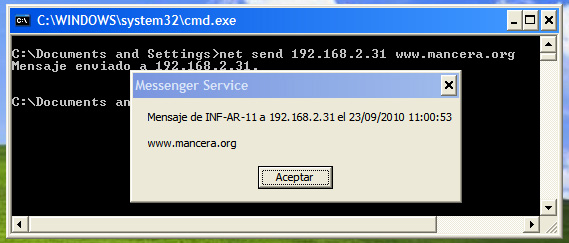

EJEMPLO ..

WEP proporciona dos tipos de autenticación: un sistema

abierto, en el que todos los usuarios tienen permiso para acceder a la WLAN, y

una autenticación mediante clave compartida, que controla el acceso a la WLAN y

evita accesos no autorizados a la red. De los dos niveles, la autenticación

mediante clave compartida es el modo seguro. En él se utiliza una clave secreta

compartida entre todas las estaciones y puntos de acceso del sistema WLAN.

Cuando una estación trata de conectarse con un punto de acceso, éste replica

con un texto aleatorio, que constituye el desafío (challenge). La estación debe

utilizar la copia de su clave secreta compartida para cifrar el texto de

desafío y devolverlo al punto de acceso, con el fin de autenticarse. El punto

de acceso descifra la respuesta utilizando la misma clave compartida y compara

con el texto de desafío enviado anteriormente. Si los dos textos son idénticos,

el punto de acceso envía un mensaje de confirmación a la estación y la acepta

dentro de la red. Si la estación no dispone de una clave, o si envía una

respuesta incorrecta, el punto de acceso la rechaza, evitando que la estación

acceda a la red.

WPA / WPA2 :

WPA2 (Wi-Fi Protected Access 2 - Acceso Protegido Wi-Fi 2)

es un sistema para proteger las redes inalámbricas (Wi-Fi); creado para

corregir las vulnerabilidades detectadas en WPA

WPA2 está basada en el nuevo estándar 802.11i. WPA, por ser

una versión previa, que se podría considerar de "migración", no

incluye todas las características del IEEE 802.11i, mientras que WPA2 se puede

inferir que es la versión certificada del estándar 802.11i.

El estándar 802.11i fue ratificado en junio de 2004.

WPA (acceso inalámbrico protegido) es una solución de

seguridad inalámbrica (WiFi) ofrecida por WiFi Alliance para solucionar las

carencias de WEP.

El funcionamiento de WPA se basa en la implementación de un

servidor de autenticación (en general un servidor RADIUS) que identifica a los

usuarios en una red y establece sus privilegios de acceso. No obstante, redes

pequeñas pueden usar una versión más simple de WPA, llamada WPA-PSK, al

implementar la misma clave de cifrado en todos los dispositivos, con lo cual ya

no se necesita el servidor RADIUS.

WPA2 soporta hasta 63 caracteres. Haremos la clave lo más

robusta posible usando letras minúsculas, mayúsculas, números y caracteres.

Para generar una clave "dura" facilmente puedes usar una frase, un

refrán, un estribillo de una canción que te suene y luego

"modificarlo". Una manera sencilla de modificarlo es sustituir las

vocales por sus números más parecidos y la vocal a por @. Por ejemplo. Queremos

usar como contraseña el refrán que dice "no por mucho madrugar amanece mas

temprano". Si cambiamos las vocales por números y símbolos, y los espacios

por signos, nos podria quedar la clave así

N0_P0r_Much0_M@drug@r_@m@n3c3_M@s_T3mpr@no" Hemos cambiado una frase fácil

de recordar por una contraseña durísisima a prueba de ataques por fuerza bruta.

En el caso que nos atañe, pondremos la contraseña en el box dedicado a tal fin,

y podremos visualizarla en cualquier momento pinchando en "click here to

display", opción muy útil para cuando tengamos que escribirla en el resto

de dispositivos.

PSK:

Con WPA-PSK y la suite del Aircrack no tenemos limitación de

intentos ya que lo hacemos fuera del acceso directo (vamos como si tu tuvieras

en tu casa una pequeña caja de seguridad con 4 dígitos y probaras todas las

combinaciones posibles.

Pero, la

clave secreta de este tipo de seguridad no tiene que porque ser de 4 números

decimales (como son las claves de los cajeros) sino que puede variar entre 8 y

63 caracteres ASCII si se ejecuta el asistente para redes inalámbricas del

Windows XP Profesional SP2. Cada carácter ASCII a su vez puede tener diferentes

posibilidades, pues un simple calculo de posibilidades nos dice que el numero

total de combinaciones corresponde al numero de caracteres ASCII elevado entre

8 y 63 en funciona de la longitud de la clave. Es cierto que no todos los

caracteres ASCII podrán ser utilizados como dentro de las claves, pero el

numero final sigue siendo muy elevado